Man in the middle (MITM)

Description et explication d'une attaque du type MITM

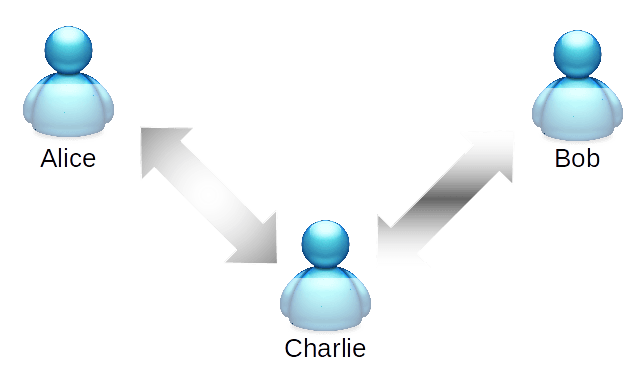

Prenons un exemple :

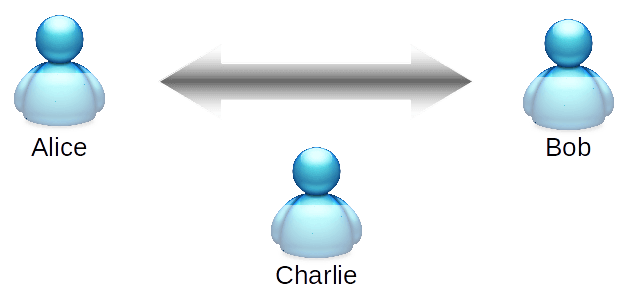

Deux personnes (Alice & Bob) souhaitent communiquer de manière fiable, en conséquence elles chiffrent leurs télé-communications au moyen de clefs privées et publiques. Cependant une troisième personne (Charlie) souhaite intercepter les échanges entre Alice & Bob afin de savoir ce qu'ils se disent.

{.center}

{.center}

Pour communiquer, Alice & Bob s'échangent leur clefs publiques. C'est là qu'intervient Charlie. En effet, ce dernier va se faire passer pour bob auprès d'Alice et échanger sa clef publique avec elle. En parallèle, il va faire de même avec Bob si bien qu'Alice & Bob vont tous les deux croire posséder la clef publique de l'autre alors qu'ils possèdent en réalité la clef publique de Charlie.

{.center}

{.center}

Charlie va donc pouvoir décoder tous les messages qu'il reçoit d'Alice puisqu'elle va tout chiffrer avec la clef publique de Charlie pensant à tort utiliser celle de Bob. Une fois décodé, Charlie pourra alors rechiffrer le message d'Alice avec cette fois-ci la clef publique de Bob. Ce faisant, ni Alice ni Bob ne sauront que leur conversation fût écoutée puisqu'ils recevront tous les deux des messages systématiquement chiffrés et que les réponses semblent bien toutes provenir de l'autre.

Charlie quant à lui sera ravi de poursuivre son écoute sans que ni Alice ni Bob ne puissent se rendre compte que leurs conversations sont toutes interceptées d'une part et décodées d'autre part.